Published By

Created On

11 May 2022 22:41:10 UTC

Transaction ID

Cost

Safe for Work

Free

Yes

More from the publisher

LANG_pt_nvidiafixestenvulnerabilitiesinwindowsgpudisplaydriversmp4

NVIDIA corrige dez vulnerabilidades nos drivers de exibição da GPU do Windows

A NVIDIA lançou uma atualização de segurança para uma ampla variedade de modelos de placas gráficas, abordando quatro vulnerabilidades de gravidade alta e seis de gravidade média em seus drivers de GPU.

A atualização de segurança corrige vulnerabilidades que podem levar a negação de serviço, divulgação de informações, elevação de privilégios, execução de código, etc.

As atualizações foram disponibilizadas para os produtos de software Tesla, RTX/Quadro, NVS, Studio e GeForce, abrangendo os ramos de driver R450, R470 e R510.

Principais artigos

CONSULTE MAIS INFORMAÇÃO

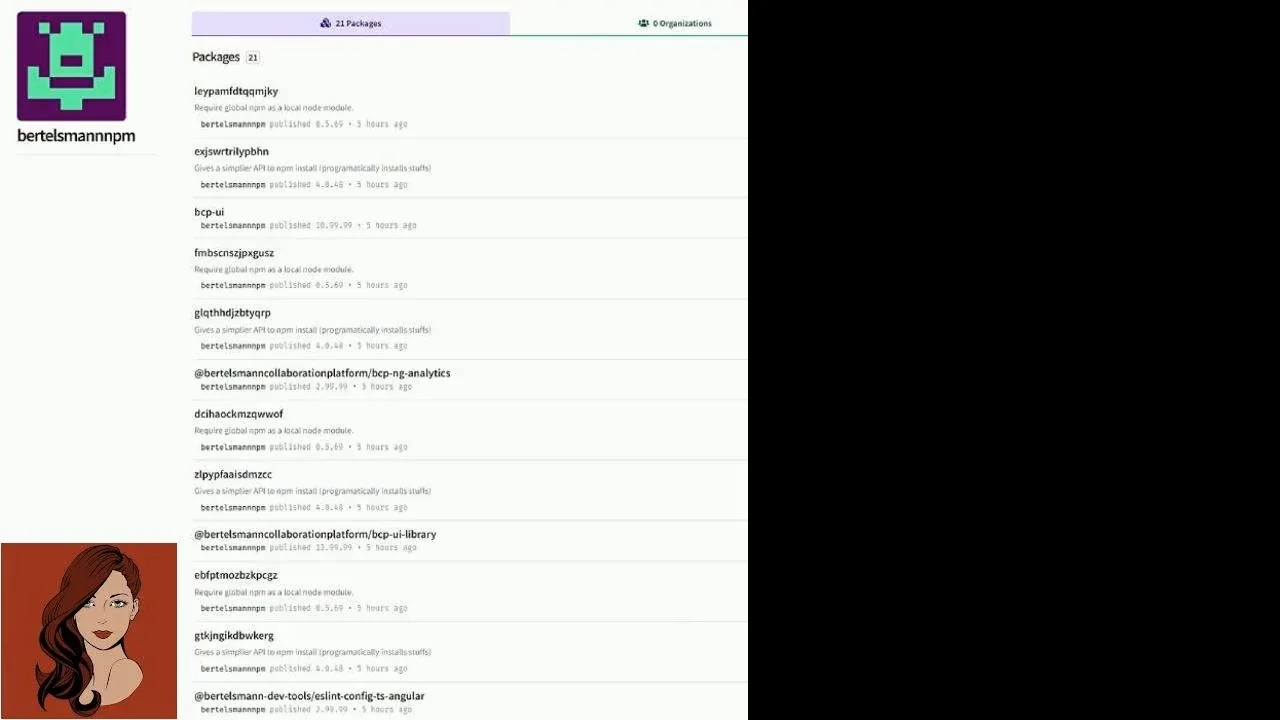

North Korean devs pose as US freelancers and aid DRPK

govt hackers CVEs fixos para cada ramo de driver (NVIDIA) Curiosamente, além das linhas de produtos atuais e recentes que são ativamente suportadas, a versão mais recente da NVIDIA também abrange as placas da série GTX 600 e GTX 700 Kepler, cujo suporte terminou em outubro de 2021.

O fabricante da GPU prometeu continuar fornecendo atualizações críticas de segurança para esses produtos até setembro de 2024, e esta atualização de driver honra essa promessa.

As quatro falhas de alta gravidade corrigidas este mês são: CVE-2022-28181 (Pontuação CVSS v3: 8,5) - Gravação fora dos limites na camada do modo kernel causada por um shader especialmente criado enviado pela rede, potencialmente levando à execução de código, negação de serviço, escalação de privilégios, informações divulgação e adulteração de dados.

CVE-2022-28182 (Pontuação CVSS v3: 8,5) – Falha no driver do modo de usuário DirectX11 permitindo que um invasor não autorizado envie um compartilhamento especialmente criado pela rede e cause negação de serviço, escalação de privilégios, divulgação de informações e adulteração de dados.

CVE-2022-28183 (Pontuação CVSS v3: 7.7) - Vulnerabilidade na camada do modo kernel, onde um usuário regular sem privilégios pode causar uma leitura fora dos limites, o que pode levar à negação de serviço e divulgação de informações.

CVE-2022-28184 (Pontuação CVSS v3: 7.1) - Vulnerabilidade no manipulador da camada do modo kernel (nvlddmkm.sys) para DxgkDdiEscape, onde um usuário regular sem privilégios pode acessar registros com privilégios de administrador, o que pode levar à negação de serviço, divulgação de informações e adulteração de dados.

Essas vulnerabilidades exigem privilégios baixos e nenhuma interação do usuário, para que possam ser incorporadas ao malware, permitindo que os invasores executem comandos com privilégios mais altos.

Os dois primeiros são exploráveis pela rede, enquanto os outros dois são explorados com acesso local, o que ainda pode ser útil para um malware infectar um sistema com poucos privilégios.

O Cisco Talos, que descobriu o CVE-2022-28181 e o CVE-2022-28182, também publicou um post hoje detalhando como eles acionaram as falhas de corrupção de memória fornecendo um sombreador de computação malformado.

Como os agentes de ameaças podem usar um sombreador malicioso no navegador pelo WebAssembly e WebGL, o Talos alerta que os agentes de ameaças podem acionar isso remotamente.

"Um arquivo executável/sombreador especialmente criado pode causar corrupção de memória.

Essa vulnerabilidade pode ser desencadeada por máquinas convidadas executando ambientes de virtualização (ou seja, VMware, qemu, VirtualBox etc.)

para executar escape de convidado para host.

Teoricamente, isso vulnerabilidade também pode ser acionada a partir do navegador da web usando webGL e webassembly", explica Talos sobre o CVE-2022-28181.

Para obter mais detalhes sobre todas as correções e todos os produtos de software e hardware cobertos este mês, confira o boletim de segurança da NVIDIA .

Todos os usuários são aconselhados a aplicar as atualizações de segurança lançadas o mais rápido possível.

Os usuários podem baixar o driver mais recente para seu modelo de GPU na seção central de download da NVIDIA , onde podem selecionar o produto e o sistema operacional específicos que estão usando.

As atualizações também podem ser aplicadas através do pacote GeForce Experience da NVIDIA.

No entanto, se você não precisar especificamente do software para salvar perfis de jogos ou usar seus recursos de streaming, recomendamos não usá-lo, pois apresenta riscos de segurança desnecessários e o uso de recursos.

Transaction

Created

1 month ago

Content Type

Language

video/mp4

English